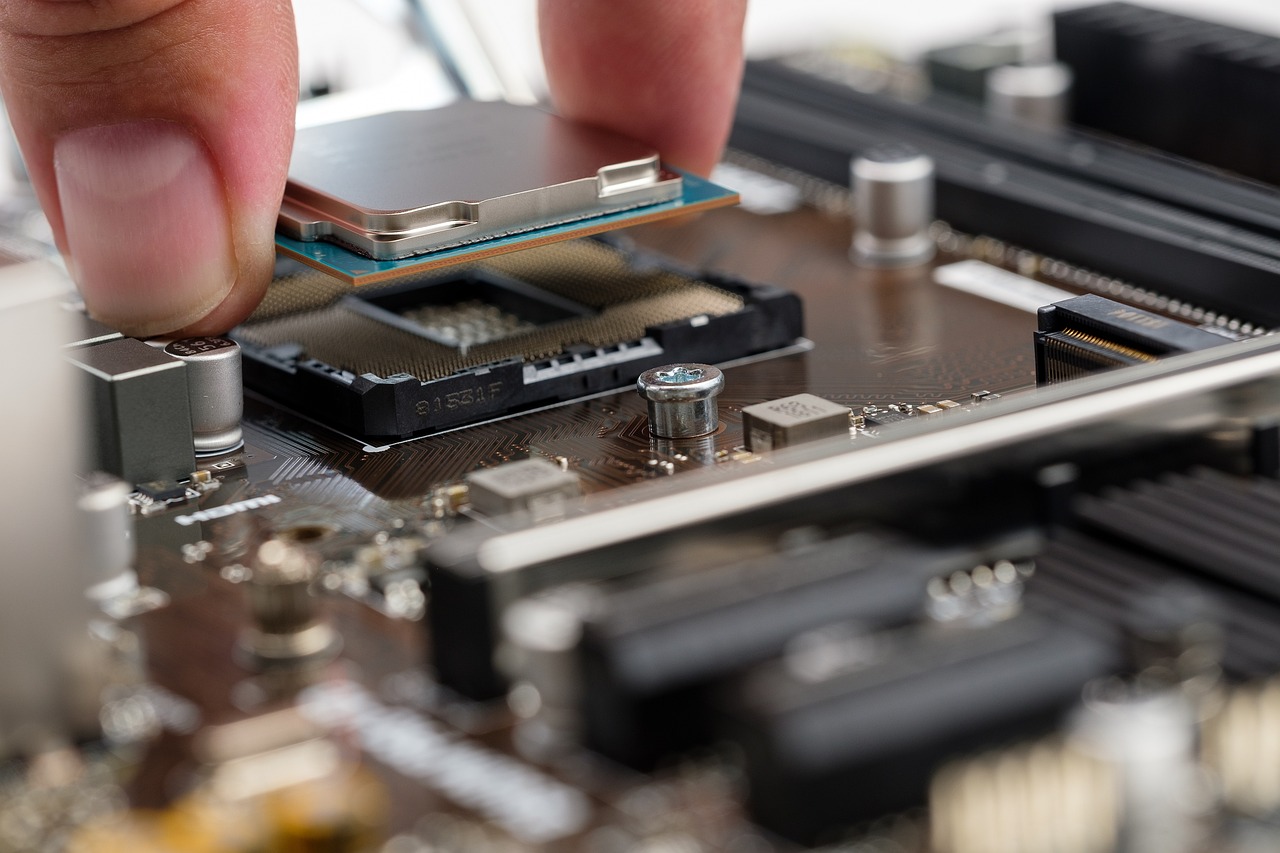

Milijarde Intelovih procesora podložne hakiranju

- Objavljeno u Znanost

Istraživači na američkom Sveučilištu Kalifornije u San Diegu (UC San Diego) pronašli su dvije nove vrste hakerskih napada koji ciljaju na prediktor uvjetnog grananja koji se nalazi u vrhunskim Intelovim procesorima, a koji bi se mogli iskoristiti za kompromitiranje milijardi procesora koji se trenutno koriste.

Multi-sveučilišni i industrijski istraživački tim predvođen računalnim znanstvenicima sa Sveučilišta Kalifornije u San Diegu predstavit će svoj rad na konferenciji ACM ASPLOS 2024. Znanstveni rad pod nazivom "Pathfinder: High-Resolution Control-Flow Attacks Exploiting the Conditional Branch Predictor," temelji se na nalazima znanstvenika s UC San Diega, Sveučilišta Purdue, Georgia Tech, Sveučilišta Sjeverne Karoline Chapel Hill i Googlea i možete ga pronaći na ovoj poveznici.

Istraživači otkrivaju jedinstveni napad koji je prvi na meti značajke u predikciji grananja pod nazivom Path History Register, koji prati redoslijed grananja i adrese grananja. Kao rezultat toga, izloženo je više informacija s većom preciznošću nego s prethodnim napadima kojima je nedostajao uvid u točnu strukturu prediktora grananja.

Njihovo istraživanje rezultiralo je time da su Intel i Advanced Micro Devices (AMD) odgovorili na zabrinutosti koje su postavili istraživači i savjetovali korisnike o sigurnosnim problemima.

U softveru se često grananje događa jer se programi kreću različitim putovima na temelju različitih vrijednosti podataka. Smjer ovih grana, bez obzira na to je li "preuzeto" ili "nepreuzeto", daje ključne uvide u podatke o izvršenom programu. S obzirom na značajan utjecaj grananja na performanse modernog procesora, koristi se ključna optimizacija poznata kao "prediktor grananja". Ovaj prediktor predviđa buduće ishode grana referenciranjem prošlih povijesti pohranjenih u tablicama predviđanja. Prethodni napadi iskorištavali su ovaj mehanizam analizirajući unose u ovim tablicama kako bi uočili nedavne tendencije grananja na određenim adresama.

U ovoj novoj studiji, istraživači iskorištavaju korištenje modernih prediktora Path History Register (PHR) za indeksiranje tablica predviđanja. PHR bilježi adrese i točan redoslijed posljednja 194 uzeta grananja u novijim Intelovim arhitekturama. S inovativnim tehnikama za bilježenje PHR-a, istraživači demonstriraju sposobnost hvatanja ne samo najnovijih ishoda, već i svih ishoda grana uzastopnim redoslijedom.

Tim predstavlja dokaz koncepta gdje prisiljava algoritam za šifriranje da privremeno izađe ranije, što rezultira izlaganjem smanjenog zaokruženog šifriranog teksta. Kroz ovu demonstraciju, oni ilustriraju mogućnost izdvajanja tajnog ključa za šifriranje AES.

"Pathfinder može otkriti ishod gotovo bilo koje grane u gotovo svakom programu žrtve, što ga čini najpreciznijim i najsnažnijim mikroarhitektonskim napadom ekstrakcije protoka kontrole koji smo do sada vidjeli", rekao je Kazem Taram, asistent profesora računalnih znanosti na Sveučilištu Purdue.